BOF radhat 원정대 nightmare -> xavius

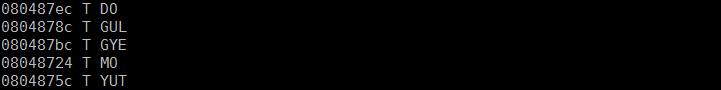

xavius, xavius.c

This file contains hidden or bidirectional Unicode text that may be interpreted or compiled differently than what appears...